Concept-clé

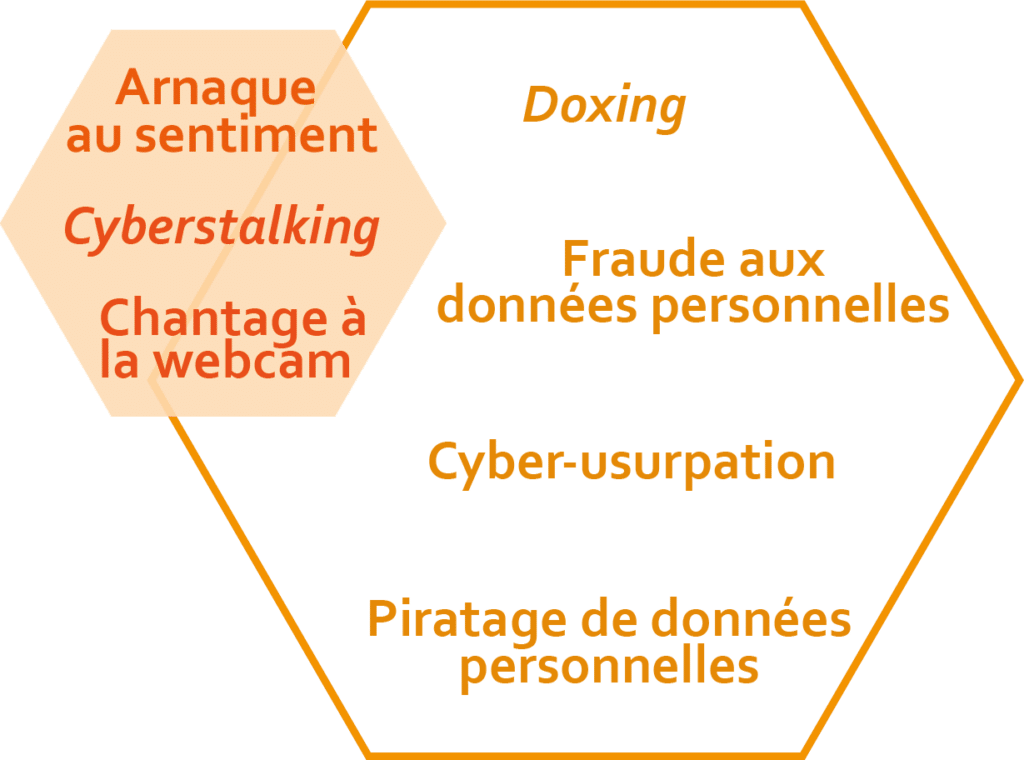

La cyber-usurpation est une forme de cyberharcèlement qui vise à s’emparer de l’identité numérique d’autrui (par la ruse, l’abus, la mystification, la tromperie) en récupérant ses identifiants et ses codes d’accès afin d’accéder à ses comptes en ligne (sur les médias sociaux, les réseaux sociaux, etc.), de se faire passer pour la victime ciblée et d’envoyer des messages portant atteinte à sa réputation, voire qui la mettent en danger.

Pour bien appréhender les principes structurants de la criminalité identitaire, il importe de faire une distinction avec des concepts proches comme celui du vol d’identité qui désigne généralement l’utilisation de l’identité d’une personne défunte ; celui de la création d’une fausse identité qui élabore de toutes pièces l’identité d’une personne inexistante ; celui de l’identité de synthèse qui rassemble volontairement des éléments fictifs et des éléments usurpés ; celui de la substitution d’identité lorsque il y a échange volontaire et symétrique d’identité.

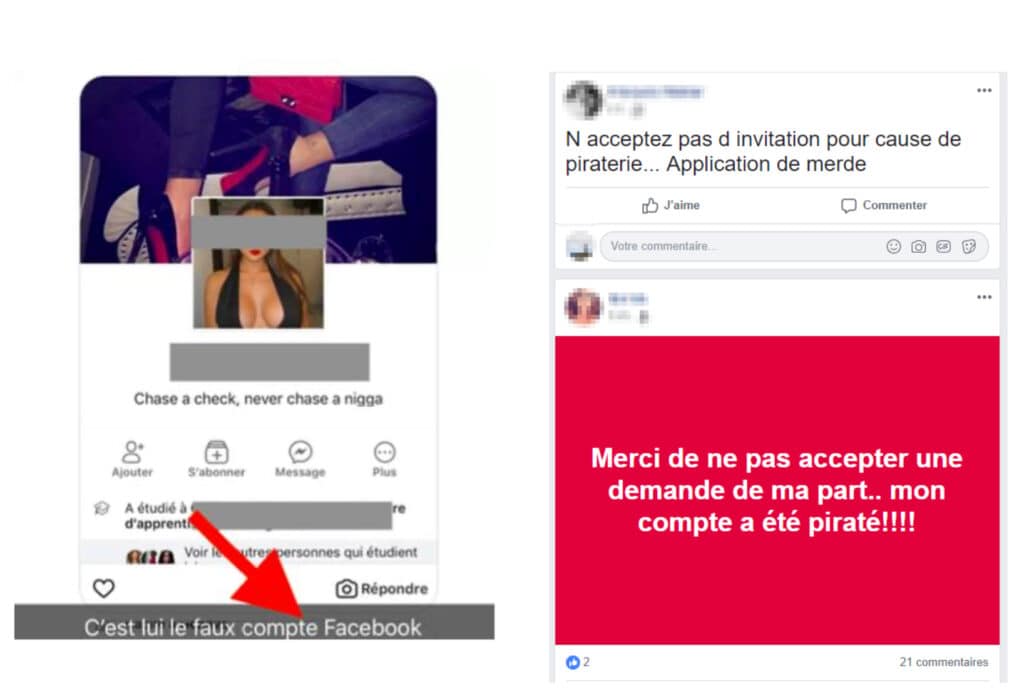

Dans le cas d’une cyber-usurpation, par exemple de fausses pages sur les réseaux sociaux (tels Facebook ou LinkedIn) peuvent être créées au nom de la victime, sur lesquelles le cyberharceleur s’attachera à décrire autant de détails existants qu’imaginaires afin de semer la confusion auprès des internautes. Les demandes d’amis se multiplieront auprès du faux profil, qui au fur et à mesure, orientera les publications vers des sujets inappropriés, des contenus pornographiques, etc.

Synonymes

- Atteinte à l’identité numérique

- Usurpation d’identité numérique

- Usurpation d’identité en ligne

Je dois constamment justifier que je suis bien moi, c’est un cercle infernal qui ne s’arrête jamais…

– une victime

Ce qu’il faut retenir…

La cyber-usurpation est vécue par les victimes comme une véritable dépossession de soi qui les marque généralement longtemps (si ce n’est à vie), épuisées de devoir constamment prouver ce qu’elles assurent être.

Ce vol de l’intimité installe chez elles un sentiment d’inquiétude constante et de honte, mêlés à la peur de découvrir des actes répréhensibles qui auraient été commis à leur insu.

Cette pratique (l’acquisition des données personnelles, leur transformation et leur exploitation frauduleuse) conduit à une forme de dépersonnalisation où la victime devient spectatrice d’une identité réinventée qu’elle n’a pas souhaitée et qui constitue une :

- violation de l’intégrité de ses données : des informations sont modifiées ou créées par des utilisateurs non autorisés ;

- violation de la confidentialité de ses données : des informations sensibles, inappropriées, voire compromettantes, sont divulguées publiquement sans consentement ;

- violation de la disponibilité de ses données : l’accès aux réseaux ou aux publications est interrompu, voire verrouillé.

Certains procédés se distinguent dans la cyber-usurpation :

- le catfishing consiste à utiliser les informations et les photos de quelqu’un pour se créer un faux profil en ligne, dans le but d’entretenir une relation amoureuse à distance ;

- le fraping désigne une intrusion dans les réseaux sociaux d’une victime pour y effectuer des publications en son nom portant atteinte à sa réputation ;

- le twittersquatting désigne une intrusion spécifiquement sur le compte Twitter d’une victime (ou à ouvrir un faux profil) pour y effectuer des publications en son nom portant atteinte à sa réputation.

Aux origines

L’usurpation d’identité a fait l’objet de thèmes récurrents depuis les mythologies grecques et romaines. Régulièrement associée à l’apparence physique, nombreux sont les récits qui font état de transformations et de travestissements pour dissimuler certains actes, afin de se faire passer pour un autre. La plus célèbre usurpation fut certainement celle d’Alcmène séduite par Zeus qui avait pris l’apparence d’Amphitryon. De ce mythe fondateur, sans cesse réactualisé dans la littérature, émerge le concept de sosie.

Par la suite, le théâtre antique et tout spécifiquement les rôles de composition permettant de changer à souhait de personnalité ou de détails physiques afin d’interpréter un tout autre personnage, ont permis d’asseoir le concept d’hypocrisie (hupokrisis) comme l’art de feindre, de mimer, dissimulé derrière un masque fixe, tout en empruntant une expression et une gestuelle propre à la dramaturgie. Progressivement, ce terme a dérivé vers une valence plus négative afin de caractériser un individu faussement vertueux.

Puis au XVIIIe siècle, le renouveau littéraire a permis à l’hypocrisie de s’épanouir au cœur de plusieurs genres, tels que le roman, la nouvelle, les maximes, etc., l’inclinant vers le concept d’imposture, comme une technique propre au discours du semblant et de la fourberie qui excelle dans l’art de l’imitation, afin de se doter d’une identité qui appelle généralement à un destin plus avantageux.

Trois concepts-clés ont conduit à associer la dimension d’usurpation dans l’imaginaire collectif à des rapports aux autres biaisés, qui transforment, déforment, voire font taire à terme les identités.

Exemple concret

Que dit le cadre légal…

Dans la proposition de loi de juillet 2013, l’usurpation d’identité a fait l’objet d’une définition propre :

- « L’usurpation d’identité est le fait de prendre, délibérément, l’identité d’une autre personne vivante pour réaliser des actions frauduleuses commerciales, civiles ou pénales, accéder aux finances de la personne usurpée, ou commettre en son nom un délit, ou accéder à des droits […] de façon indue ».

Si l’utilisation de réseaux de communication électronique faisait déjà l’objet de circonstances aggravantes, est également distinguée dorénavant l’infraction commise sur un réseau de communication au public en ligne.

Les atteintes à l’identité sur le réseau social peuvent être appréhendées par le délit d’usurpation d’identité numérique, visé et défini à l’article 226-4-1 du Code pénal, (créé par la Loi d’orientation et de programmation pour la performance de la sécurité intérieure [LOPPSI] II du 14 mars 2011) et qui incrimine :

- « Le fait d’usurper l’identité d’un tiers ou de faire usage d’une ou plusieurs données de toute nature permettant de l’identifier en vue de troubler sa tranquillité ou celle d’autrui, ou de porter atteinte à son honneur ou à sa considération » (un an d’emprisonnement et 15 000 euros d’amende, deux ans et 30 000 euros d’amende lorsque les faits sont commis par le conjoint ou le concubin de la victime).

Pour aller un peu plus loin…

Quelques références scientifiques :

- Allison Stuart, Schuck Amie, Lersch Kim Michelle, Exploring the Crime of Identity Theft: Prevalence, Clearance Rates, and Victim/Offender Characteristics, Journal of Criminal Justice, vol. 33, n° 1, p. 19-29, [https://doi.org/10.1016/j.jcrimjus.2004.10.007].

- Boullier Dominique, Chapitre 2. Sociologie des usages, in Boullier Dominique, Sociologie du numérique, Paris, Armand Colin, coll. « Collection U », 2016, p. 99‑129, [https://doi.org/10.3917/arco.boull.2016.01.0099].

- De Felcourt Guy, L’usurpation d’identité ou l’art de la fraude sur les données personnelles, 2011, CNRS Éditions, coll. « Arès », 2011, 320 pages.

- Deharo Gaëlle, L’identité numérique dans les procédures judiciaires, Les Cahiers du numérique, vol. 7, n° 1, 2011, p. 87-102.

- Ifrah Laurence, Le Web 2.0 et les réseaux sociaux, l’envers du décor, in Ifrah Laurence, L’information et le renseignement par Internet, Paris, Presses Universitaires de France, coll. « Que sais-je ? », 2010, p. 60‑72.

- Leterre Thierry, Chapitre 13 – Le repérage par la trace électronique, in : Crettiez Xavier, Piazza Pierre, Du papier à la biométrie : identifier les individus, Paris, Presses de Sciences Po, coll. « Académique », 2006, p. 283‑302, [https://doi.org/10.3917/scpo.crett.2006.01.0283].

- Marron Donncha, “ALTER REALITY”: Governing the Risk of Identity Theft, British Journal of Criminology, vol. 48, n° 1, 2008, p. 20-38.

- Mattatia Fabrice, L’usurpation d’identité sur internet dans tous ses états, Revue de science criminelle et de droit pénal comparé, vol. 2, n° 2, 2014, p. 331‑337, [https://doi.org/10.3917/rsc.1402.0331].

- Naudin Christophe, Identités criminelles. La vérité interdite, 2015, Presses universitaires de France, coll. « Questions judiciaires », 2015, 298 pages.

- Verly Nicolas, Usurpation d’identité numérique, cyberharcèlement, revenge porn… : éclairages sur la nouvelle criminalité de l’internet, Légipresse, vol. 63, HS3, 2020, p. 43‑48, [https://doi.org/10.3917/legip.hs63.0043].