Concept-clé

Le cyberstalking est une traque orchestrée sur Internet à l’encontre d’une personne, qui peut être qualifiée d’obsessionnelle et de persécutive. En effet, l’auteur des faits adresse régulièrement des « indices » de son passage à sa victime, ce qui suscite chez elle un fort sentiment d’insécurité.

Cette pratique de cyberharcèlement recouvre des faits de gravité variable allant tout aussi bien d’une recherche pressante d’attention jusqu’à l’instauration d’une véritable terreur psychologique qui peut se prolonger sur des semaines, des mois ou encore des années.

Les cyberstalkers qui pratiquent ce genre d’intrusions répétées et menaçantes partagent ou ont partagé un certain niveau de proximité avec la victime, voire ont entretenu une relation d’intimité avec elle (amicale, amoureuse, professionnelle, etc.). Il est à noter une nette prédominance masculine parmi les auteurs de faits.

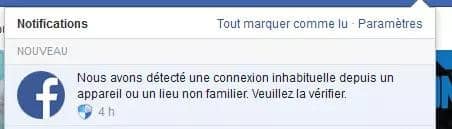

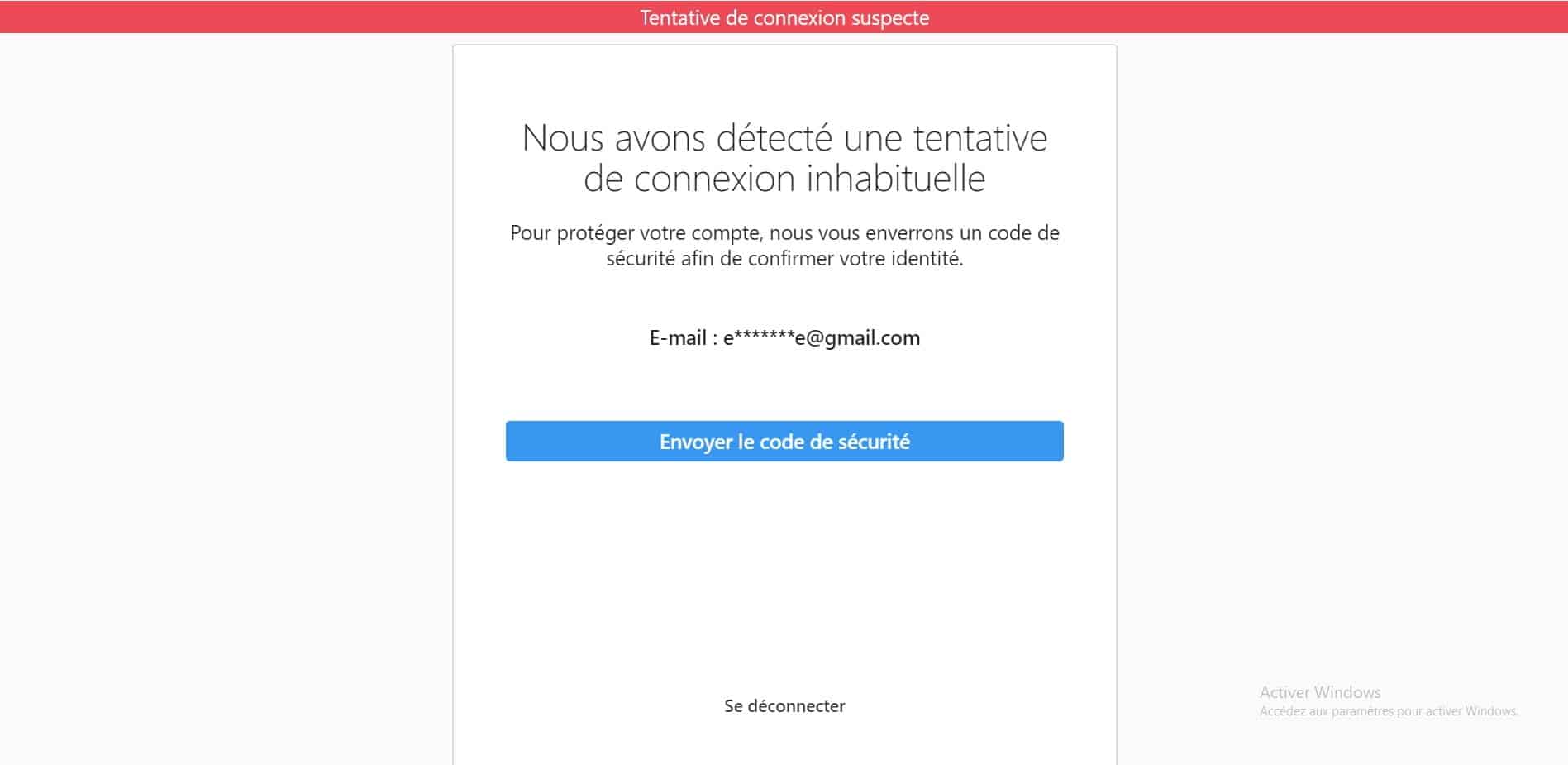

Ils peuvent parfois utiliser pour leur cybertraque des logiciels espions (« stalkerwares » ou « spousewares ») qui, une fois installés sur les appareils connectés (smartphone, ordinateur, tablette, etc.) des victimes, leur permettent de surveiller en temps réel toute leur activité en ligne et de collecter des données intimes à leur insu (messages, géolocalisations, captations vidéo ou audio, etc.).

Synonymes

- Stalking en ligne

- Traque en ligne

- Cybertraque

Je ne suis pas quelqu’un de facilement paranoïaque, mais cela vous donne la sensation de perdre une part de soi-même, que vous ne contrôlez plus ce que vous faites.

– une victime

Ce qu’il faut retenir…

Il existe dans la littérature scientifique plusieurs typologies de stalking qui tentent d’identifier les différentes motivations qui incitent les auteurs à passer à l’acte. Celle proposée par Paul Mullen, Michele Pathé et Rosemary Purcell présente la caractéristique de mettre en lien le contexte dans lequel le cyberharcèlement prend place avec la motivation initiale des mis en cause, la nature de la relation antérieure entre la victime et l’harceleur, ainsi qu’avec les différentes pathologies existantes des agresseurs :

- « rejected stalker » : prenant place généralement dans un contexte de rupture sentimentale, la motivation première du cyberharceleur est soit de tenter de se réconcilier avec la victime avec qui il a entretenu une relation intime, soit de se venger du rejet ressenti. Il peut également dans certains cas s’en prendre par répercussion à son environnement proche (membres de la famille, amis, etc.) ;

- « resentful stalker » : convaincu d’être victime d’une injustice ou d’une humiliation, le désir de vengeance demeure la principale motivation de ce type de cyberharceleur. Qu’il s’agisse d’une connaissance ou d’un parfait étranger, l’auteur s’est senti maltraité et par rancune, il cherche à induire en retour auprès de sa victime un sentiment de peur ;

- « intimacy seeking stalker » : les victimes sont généralement inconnues ou de vagues connaissances des cyberharceleurs, qui vont s’imaginer entretenir avec elles un lien émotionnel fort, voire une relation intime (délire érotomane) ;

- « the incompetent suitor » : à l’inverse du cyberharceleur en quête d’intimité, ce profil traque au contraire la rencontre éphémère ou la relation sexuelle à court terme et apparaît indifférent à la détresse de sa victime (incompétence sociale/déficience intellectuelle) ;

- « the predatory stalker » : ce type de cyberharceleur s’en prend à des victimes habituellement crédules, pour lesquelles ils développent un intérêt sexuel déviant. Qu’il s’agisse d’un voyeurisme caractéristique, ou d’une collecte d’informations en vue d’une agression sexuelle, les sentiments de contrôle et de pouvoir prédominent.

Aux origines

La passion de certains admirateurs conduit parfois les personnalités publiques à voir la sécurité de leur vie privée gravement perturbée. En effet, des prises de contact répétées aux intrusions directes dans leur environnement personnel, certaines célébrités sont victimes de fans qui les harcèlent, les persécutent de manière intentionnelle. Emprunté au vocabulaire anglais de la chasse pour désigner l’action de s’approcher du gibier de manière furtive, cette pratique de stalking va jusqu’à menacer l’intégrité physique et psychique des personnes éprouvées.

La construction médiatique du phénomène de stalking est étroitement liée à l’assassinat de la jeune actrice américaine Rebecca Schaeffer, connue pour son rôle dans la sitcom « My Sister Sam », par l’un de ses fans Robert John Bardo. La tourmentant sans relâche pendant plus de trois ans, il n’a de cesse de lui confier par écrit toutes les semaines ses sentiments. Affligé de la voir aimer à l’écran un autre que lui, il finit par se rendre à son domicile pour lui tirer une balle à bout portant en pleine poitrine.

Ce drame conduit en 1990 l’État de Californie à la création du Code pénal 646.9, condamnant officiellement par cette 1re loi, des faits de stalking sur le territoire américain.

Exemple concret

Que dit le cadre légal…

Le cyberstalking n’est pas simple à appréhender, car il est constitué le plus souvent d’actes non-répréhensibles lorsqu’ils sont pris séparément, mais il peut cependant dans certaines circonstances rentrer dans le cadre d’autres infractions décrites par le Code pénal actuel :

- article 222-17 du Code pénal alinéa 1 : lorsqu’il s’agit d’une « menace de commettre un crime ou un délit contre les personnes […] lorsqu’elle est, soit réitérée, soit matérialisée par un écrit, une image ou tout autre objet » ;

- article 222-16 du Code pénal : lorsqu’il s’agit d’appels téléphoniques malveillants ;

- article 323-1 à 323-8 du Code pénal : lorsqu’il s’agit d’atteintes aux systèmes de traitement automatisé de données (comme le fait d’accéder ou de se maintenir, frauduleusement, dans tout ou partie d’un système de traitement automatisé de données ou encore d’introduire frauduleusement des données dans un système de traitement automatisé, d’extraire, de détenir, de reproduire, de transmettre, de supprimer ou de modifier frauduleusement les données qu’il contient), etc.

Pour aller un peu plus loin…

Quelques références scientifiques :

- Bjerregaard Beth, An empirical study of stalking victimization, Violence and Victims, vol. 15, n° 4, 2000, p. 389-406.

- Bocij Paul, Bocij Helen, McFarlane Leroy, Cyberstalking: A case study of serial harassment in the UK, British Journal of Forensic Practice, vol. 5, n° 2, 2003, p. 25‑32, [https://doi.org/10.1108/14636646200300011].

- Cailleau Virginie, Harika-Germaneau Ghina, Delbreil Alexia, Jaafari Nematollah, Le stalking : de la « poursuite romantique » à la prédation sexuelle, La presse médicale, vol. 47, n° 6, 2018, p. 510-518, , [https://doi.org/10.1016/j.lpm.2018.03.002].

- Delbreil Alexia, Vannucci Camille, Harika-Germaneau Ghina, Davignon Guillaume, Senon Jean-Lu., Chapitre 42. Le stalking : comment mieux protéger les victimes ?, in : Coutanceau Roland, Smith Joanna, Violences aux personnes : comprendre pour prévenir, Paris, Dunod, coll. « Psychothérapies », 2014, p. 502‑516, [https://doi.org/10.3917/dunod.couta.2014.01.0502].

- Dilmaç Julie Alev, Kocadal Özker, Prévenir le cyberharcèlement en France et au Royaume-Uni : une tâche impossible ?, Déviance et Société, vol. 43, n° 3, 2019, p. 389‑419, [https//doi.org/10.3917/ds.433.0389].

- Ellison Louise, Cyberstalking: Tackling harassment on the internet, in : Wall David S., Crime and the Internet, Routledge, 2001, p. 141-151.

- Logan Tenesha K., Leukefeld Carl, Walker Bob, Stalking as a variant of intimate violence: Implications from a young adult sample, Violence and Victims, vol. 15, n° 1, 2002, p. 91-111.

- Meloy J. Reid (dir.), The Psychology of Stalking: Clinical and forensic perspectives, Amsterdam, Academic Press, 2001, 348 pages.

- Mullen Paul E., Pathe Michele, Purcell Rosemary, Stuart Geoffrey, Study of stalkers, American Journal of Psychiatry, vol. 156, n° 8, 1999, p. 1244‑1249, [https://doi.org/10.1176/ajp.156.8.1244].

- Zorza Joan, Some Controveries Concerning Classifying and Treating Stalkers, Domestic Violence Report, vol. 7, n° 1, 2003, p. 3-5.