Concept-clé

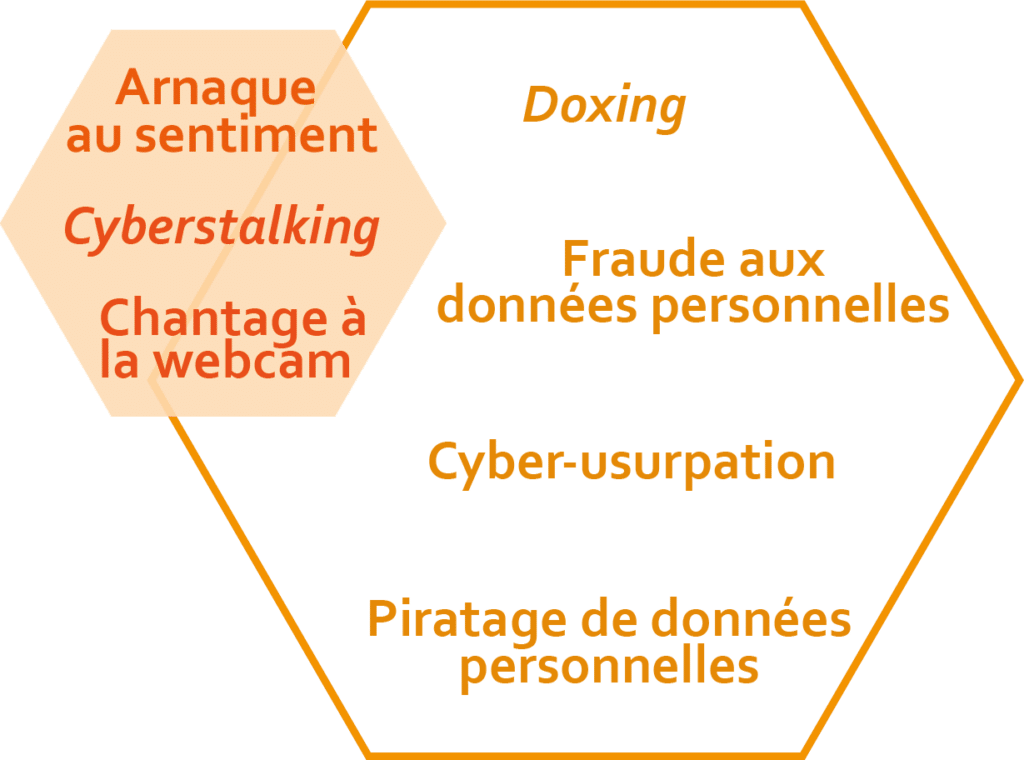

Dans le cadre de pratiques de cyberharcèlement, la fraude aux données personnelles consiste à mettre en place des techniques d’escroquerie numériques afin de dérober des informations personnelles, professionnelles et/ou bancaires, souvent à des fins d’enrichissement (revente des données, transactions frauduleuses, etc.), dans le but de porter préjudice à une victime ciblée.

L’usage frauduleux de ces données recourt généralement à l’art de la manipulation et fait appel

à des mécanismes de conditionnement des comportements pour duper les personnes. Plus communément appelé « ingénierie sociale » ou « processus d’élicitation » (qui signifie étymologiquement « tirer de », « faire sortir de »), cette démarche exploite les failles humaines et instrumentalise certains biais cognitifs (biais de cadrage, biais de confirmation, biais de distorsion perceptive, etc.) pour inciter de façon détournée les victimes à enfreindre elles-mêmes les procédures de sécurité de leurs appareils numériques.

Ce type d’approche relationnel se fonde principalement sur l’abus de confiance et profite du manque de connaissance informatique, d’une faille des logiciels de sécurité, d’une incrédulité ou d’une fragilité momentanée des personnes, etc., pour leur soutirer des renseignements sensibles et stratégiques (mot de passe, codes d’accès, etc.) afin de commettre leur forfait.

Synonymes

- Escroquerie aux données personnelles

- Usage frauduleux de données personnelles

Ce lien m’a amené sur un site web identique à celui de l’administration fiscale. Je ne suis pas naïf et pourtant je suis tombé dans le panneau…

– une victime

Ce qu’il faut retenir…

Plusieurs techniques d’ingénierie sociale en ligne sont utilisées pour leurrer les victimes et les inciter à communiquer leurs données sensibles :

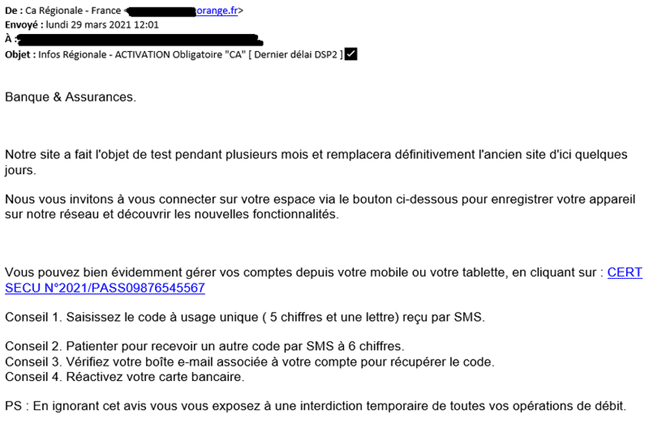

- l’hameçonnage (phishing) s’appuie sur un message électronique frauduleux qui présente toutes les apparences d’un message authentique provenant d’une source fiable et qui incite le destinataire à cliquer sur un lien suspect, à télécharger une pièce jointe malveillante ou à partager directement ses informations personnelles ou financières. Nous parlons de phishing lorsqu’il s’agit de fraude par mail, de smishing par SMS, de vishing par appel téléphonique et de quishing par QR code ;

- le harponnage (spear-phishing) est une variante très efficace de l’hameçonnage qui vise à collecter en amont des informations sur une victime bien ciblée afin de personnaliser le message qui lui est envoyé (par exemple en liant l’objet du courriel et le corps du message à son activité). Est souvent invoqué un caractère d’urgence dans le message de manière à assaillir la personne, l’exhortant à « agir avant qu’il ne soit trop tard », annihilant ainsi sa capacité de réflexion ;

- l’appâtage (baiting) est une méthode un peu différente, car elle sous-tend l’utilisation d’un composant physique, par exemple une clé USB qui contient un maliciel, et mise sur la curiosité de la victime pour la brancher sur son ordinateur, ce qui exécutera automatiquement le code malveillant, donnant accès à ses activités en ligne et hors ligne, dossiers personnels, etc. ;

- le faux-semblant (pretexting) consiste à mobiliser un prétexte solide pour entrer en contact avec la victime. Pour cela, le cyberharceleur emprunte généralement les traits d’une figure d’autorité ou d’un tiers de confiance (une banque, une compagnie d’assurance, l’administration fiscale, etc.) qui nécessite que la cible confirme son identité (par son numéro de téléphone, par son adresse mail, par des informations relatives au service qu’elle utilise, etc.) afin de débloquer une situation problématique.

Aux origines

Les origines du phishing remontent aux années 1990, à l’époque où la société AOL était l’un des principaux fournisseurs de services Internet et comptait plus d’un million de clients abonnés.

Cette popularité grandissante a attiré l’attention de pirates qui se sont constitués en un groupe s’identifiant comme la « communauté Warez ». Ils volaient les données sensibles des clients (leur nom d’utilisateur, leur mot de passe, etc.), puis grâce à un algorithme, généraient de manière aléatoire des numéros de carte de crédit qu’ils réutilisaient pour créer de faux comptes AOL.

En mettant à jour ses mesures de sécurité, AOL réussit à freiner cette extorsion organisée de cartes de crédit, ce qui obligea les pirates à rechercher d’autres techniques pour tromper les utilisateurs. Ils ont alors commencé à utiliser AOL Messenger et créé de faux mails se faisant passer pour des employés de la société.

Pour enrayer ce nouveau mouvement de phishing (hameçonnage), AOL s’est mise à détecter des mots-clés dans les salons de conversation afin d’identifier tout vocabulaire qui pourrait les conduire jusqu’aux malfrats.

De manière à ne plus se faire repérer, les hackers ont alors cessé d’utiliser des mots, remplaçant simplement par la chaîne de caractères « <>< » toute référence à leurs activités illégales. Omniprésent dans toutes les pages HTML, ce symbole proche de la forme d’un poisson était devenu indétectable.

Exemple concret

Que dit le cadre légal…

Dans le cadre d’une fraude aux données personnelles, plusieurs atteintes aux STAD sont sanctionnées par le Code pénal et le code monétaire et financier. Nous pouvons retenir principalement :

- « le fait de collecter des données à caractère personnel par un moyen frauduleux, déloyal ou illicite » qui est puni de cinq ans d’emprisonnement et de 300 000 euros d’amende (article 226-18) ;

- « le fait d’entraver ou de fausser le fonctionnement d’un système de traitement automatisé de données » (article 323-2) qui est puni de cinq ans d’emprisonnement et de 150 000 euros d’amende ;

- « le fait d’introduire frauduleusement des données dans un système de traitement automatisé, d’extraire, de détenir, de reproduire, de transmettre, de supprimer ou de modifier frauduleusement les données qu’il contient » (article 323-3) qui est puni de cinq ans d’emprisonnement et de 150 000 euros d’amende ;

- « le fait de fabriquer, d’acquérir, de détenir, de céder, d’offrir ou de mettre à disposition des équipements, instruments, programmes informatiques ou toutes données conçus ou spécialement adaptés pour commettre les infractions » (article L163-3 du Code monétaire et financier) qui est puni de sept ans d’emprisonnement et de 750 000 euros d’amende ;

- « le fait, sans motif légitime, notamment de recherche ou de sécurité informatique, d’importer, de détenir, d’offrir, de céder ou de mettre à disposition un équipement, un instrument, un programme informatique ou toute donnée conçus ou spécialement adaptés pour commettre une ou plusieurs des infractions » (article 323- 3-1 du Code pénal) qui est puni des peines prévues respectivement pour l’infraction elle-même ou pour l’infraction la plus sévèrement réprimée.

Pour aller un peu plus loin…

Quelques références scientifiques :

- Battisti Michèle, Malwares, ransomwares, phishing,… et les autres, I2D – Information, données & documents, vol. 54, n° 3, 2017, p. 1‑1, [https://doi.org/10.3917/i2d.173.0001].

- Beauvois Jean-Léon, Les influences sournoises. Précis des manipulations ordinaires, Éditions Les Pérégrines, 2011, 362 pages.

- Benbouzid Bilel, Peaucellier Sophie, L’escroquerie sur Internet. La plainte et la prise de parole publique des victimes, Réseaux, vol. 197-198, n° 3-4, 2016, p. 137-171, [https//doi.org/10.3917/res.197.0137].

- Douzet Frédérick, Samaan Jean-Loup, Desforges Alix, Les pirates du cyberespace, Hérodote, vol. 134, n° 3, 2009, p. 176-193, [https://doi.org/10.3917/her.134.0353].

- Hadnagy Christopher, Social engineering. The art of human hacking, Indianapolis, John Wiley & Sons, 2010, 410 pages.

- Joule Robert-Vincent, Beauvois Jean-Léon, La soumission librement consentie, Paris, Presses Universitaires de France, coll. « Psychologie sociale », 1998, 216 pages.

- Lehmann Emmanuel, Decloquement Franc, Petit traité d’attaques subversives contre les entreprises. Théorie et pratique de la contre-ingérence économique, Chiron, 2009, 429 pages.

- Penven Alain, L’ingénierie sociale. Expertise collective et transformation sociale, Toulouse, Érès, coll. « Trames », 2013, 195 pages.

- Rivière Joël, Criminalité et Internet, une arnaque à bon marché, Sécurité globale, vol. 6, n° 4, 2008, p. 67- 82, [https://doi.org/10.3917/secug.006.0067].